Türkiye'nin de dahil olduğu bölge ülkelerindeki Samsung Galaxy akıllı telefon kullanıcıları, sofistike bir siber casusluk yazılımının hedefi oldu.

LANDFALL casus yazılımı olarak adlandırılan ve ileri düzeyde tasarlanmış bu kötü amaçlı yazılımın, Galaxy S22, S23, S24, Z Fold4 ve Z Flip4 modellerine sızabildiği belirlendi.

Operasyonun, 2024 yılının ortalarından itibaren yaklaşık bir yıl boyunca sürdüğü ve Türkiye, Fas, İran ve Irak gibi ülkelerdeki kullanıcıları hedef aldığı ortaya çıktı.

Bu gelişme, Samsung telefon casus yazılım ve akıllı telefon güvenliği gibi konularda internette popüler aramalar yapılmasını tetikledi.

USOM, CASUSLUK OPERASYONUNUN KOMUTA KONTROL MERKEZİNİ TESPİT ETTİ

Bu siber casusluk operasyonunun deşifre edilmesinde Ulusal Siber Olaylara Müdahale Merkezi (USOM) kritik bir rol oynadı.

USOM, LANDFALL casus yazılımının kullandığı komuta kontrol (C&C) sunucularının IP adreslerini ve alan adlarını geçtiğimiz Mayıs ayında tespit ederek kamuoyuna açıkladı.

Paylaşılan verilerde, healthyatingontherun.com, projectmanagerskills.com, hotelsitereview.com gibi alan adları ile bazı IP adreslerinin 'Zararlı Yazılım - Komuta Kontrol Merkezi' kategorisinde olduğu görüldü.

Kurum, bu altyapıyı 10/10 ile 'en kritik seviye' olarak derecelendirdi ve bağlantı türünün APT C&C (Gelişmiş Kalıcı Tehdit Komuta Kontrol) olduğunu belirtti.

USOM'un 7/24 ulusal siber tehditleri izleme misyonu çerçevesinde bu tür gelişmiş casusluk faaliyetlerini keşfetmesi, siber güvenlik açısından önemli bir başarı olarak kaydedildi.

Samsung, satılan her iPhone 17 telefon için Apple'dan ödeme alıyor!

Samsung, satılan her iPhone 17 telefon için Apple'dan ödeme alıyor!

LANDFALL CASUS YAZILIMI HANGİ VERİLERİ TOPLUYOR?

Palo Alto Networks'ün teknik bulgularına göre, LANDFALL casus yazılımı, hedef aldığı cihazlardan kapsamlı ve hassas veriler topluyor.

Yazılımın topladığı veriler arasında cihaz kimlik verileri, kullanıcı hesap bilgileri, mikrofondan ortam ses kayıtları, çağrı kayıtları ve dinleme verileri, SMS metinleri, kameradan alınan görüntüler, telefon rehberi bilgileri ve konum verileri yer alıyor.

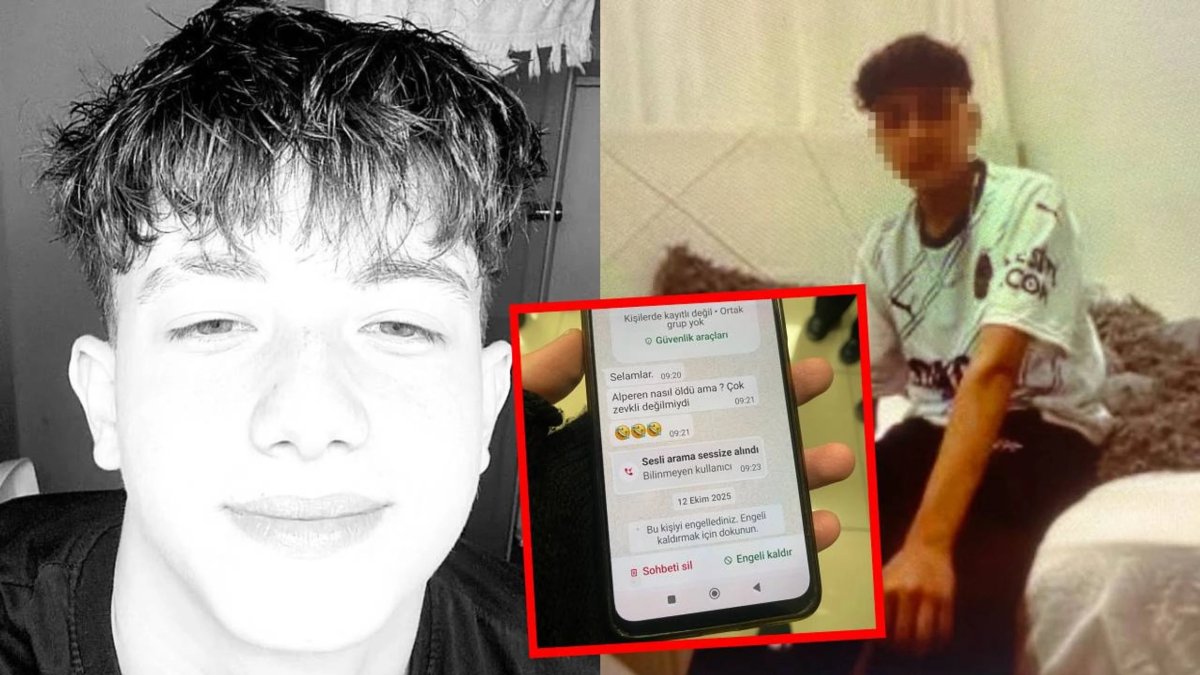

CASUS YAZILIMIN SIZMA YÖNTEMİ: ZERO-DAY GÜVENLİK AÇIĞI

Siber güvenlik uzmanı Ersin Çahmutoğlu'na göre, LANDFALL casus yazılımının, Samsung'un görüntü işleme kütüphanesindeki bir zero-day (sıfırıncı gün) güvenlik açığını kullanarak cihazlara sızdığı tespit edildi.

Yazılım, kötü amaçlı görüntü dosyalarının (DNG formatında) içine gömülü halde, hedef kullanıcılara Whatsapp üzerinden gönderilerek yayılıyordu.

Araştırmacılar, bu yöntemin 2025 Ağustos ayında Apple ve Whatsapp'ta ortaya çıkan ve iOS cihazların görüntü işleme bileşenlerindeki bir açığı kullanan istismar zincirine benzerlik taşıdığına dikkat çekiyor.

Bu bulgu, LANDFALL'ı geliştiren casus yazılım üreticisinin (PSOA) Apple cihazları için de benzer bir yazılım geliştirmiş olabileceği şüphesini doğurdu.

Yeni ÖTV kararı! 7.500-16.000 TL arası telefonlar ucuzluyor

Yeni ÖTV kararı! 7.500-16.000 TL arası telefonlar ucuzluyor

SALDIRININ ARKASINDAKİ ŞÜPHE: BAE MENŞELİ STEALTH FALCON

Bu tür ticari casus yazılımlar genellikle özel şirketler tarafından geliştirilip devlet istihbarat servislerine satılıyor.

Palo Alto Networks, LANDFALL'ın kullandığı altyapının, Birleşik Arap Emirlikleri (BAE) menşeli olduğu düşünülen 'Stealth Falcon' adlı siber casusluk grubunun altyapısıyla benzerlik gösterdiğini ifade etti.

Birkaç yıldır aktif olan Stealth Falcon grubunun BAE istihbarat servisleriyle çalıştığı öngörülüyor.

SAMSUNG GÜVENLİK AÇIĞINI KAPATTI AMA KAÇ KİŞİ HEDEF OLDU?

Samsung, söz konusu güvenlik açığını 2025 Eylül ayında yayımladığı bir güncelleme ile düzeltti.

Ancak bu düzeltme öncesinde operasyonun hedefi olan çok sayıda akıllı telefon kullanıcısı bulunuyor.

Türkiye'deki kullanıcıların da dahil olduğu bu operasyonda kimlerin hedef alındığı ve ne tür verilerin ele geçirildiği bilgisi henüz netleşmedi.

Kullanıcıların, cihazlarının işletim sistemlerini ve uygulamalarını düzenli olarak güncellemeleri, siber tehditlere karşı en önemli korunma adımı olarak öne çıkıyor.